Sicherung der Projektkommunikation in Großunternehmen: Umfassende Strategie zur Verhinderung von Informationsleckagen

Die Sicherung der Kommunikation in komplexen Projektstrukturen mit binären Teams, hybriden Arbeitsmodellen und unterschiedlichen Hierarchieebenen erfordert einen vielschichtigen Ansatz. Besonders kritisch ist dies bei Großunternehmen mit 500-10.000 Mitarbeitern und einem Umsatz von 500-2.000 Millionen Euro, wo das Fehlen von Verschwiegenheitserklärungen zusätzliche Risiken birgt.

Grundlegende Bedrohungslandschaft

Informationsleckagen in Großunternehmen stellen eine erhebliche Bedrohung dar, da 22% aller Unternehmen bereits Sicherheitsvorfälle erlebt haben. Bei Unternehmen mit über 500 Mitarbeitern steigen die durchschnittlichen Kosten eines Datenverstoßes auf durchschnittlich 2,98 Millionen Euro, während die Ausfallzeiten zwischen 5-16 Stunden betragen können.

Die Herausforderung wird durch das Fehlen umfassender Vertraulichkeitsvereinbarungen verschärft, da in vielen Unternehmen keine rechtlichen Konsequenzen für Informationsleckagen drohen. Dies macht proaktive technische und organisatorische Schutzmaßnahmen umso wichtiger.

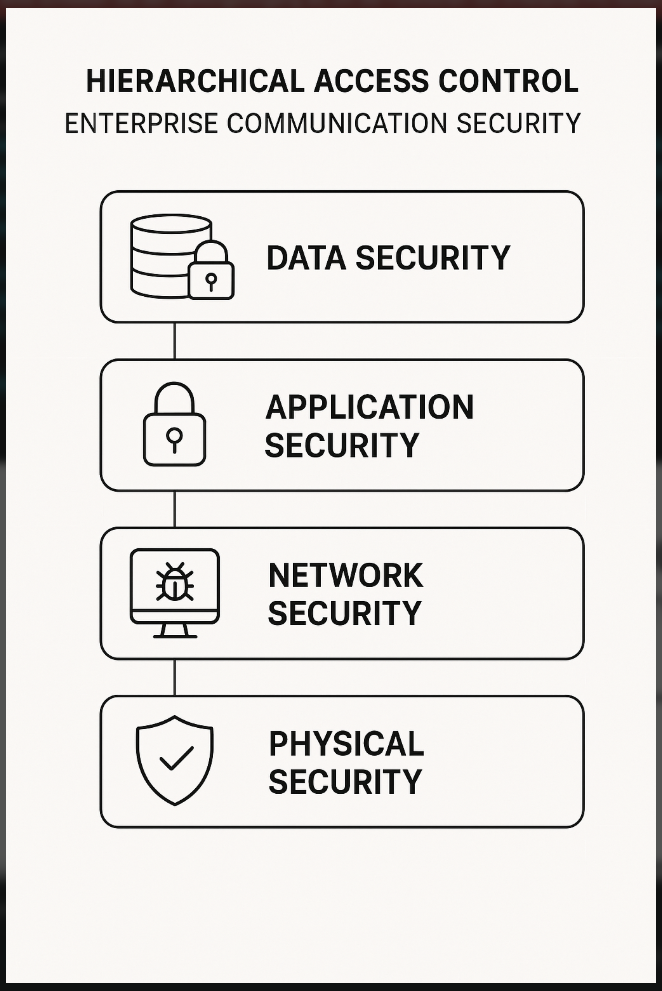

Hierarchische Zugriffskontrollen als Grundlage

Enterprise hierarchical communication security framework diagram

Hierarchical Access Control (HAC) bietet eine strukturierte Lösung für die Verwaltung von Berechtigungen basierend auf der Organisationshierarchie. Diese Methode gewährleistet, dass Nutzer nur Zugriff auf Informationen erhalten, die für ihre spezifische Rolle und Hierarchieebene relevant sind.

Kernprinzipien der hierarchischen Zugriffskontrolle

Rollenbasierter Zugriff: Berechtigungen werden basierend auf der Position in der Unternehmenshierarchie vergeben. Manager erhalten automatisch Zugriff auf alle Ressourcen ihrer Teammitglieder plus zusätzliche rollenspezifische Berechtigungen.

Rollenvererbung: Höhere Hierarchieebenen erben die Berechtigungen untergeordneter Rollen. Ein Abteilungsleiter hat Zugriff auf alle Daten seines Teams sowie auf strategische Informationen der höheren Ebene.

Granulare Kontrolle: Das System ermöglicht die präzise Steuerung des Informationsflusses zwischen verschiedenen Organisationsebenen und verhindert unautorisierten horizontalen Datenaustausch.

Umfassende Data Loss Prevention (DLP) Strategie

Comprehensive data leak prevention architecture for enterprises

Data Loss Prevention ist entscheidend für die Sicherung sensibler Informationen in Großunternehmen. Eine effektive DLP-Strategie umfasst mehrere Sicherheitsebenen:

Technische Schutzmaßnahmen

Automatisierte Überwachung: DLP-Tools scannen kontinuierlich alle ausgehenden Kommunikationskanäle – E-Mails, Dateiübertragungen, Cloud-Uploads – auf sensible Inhalte. Dies ist besonders wichtig, da E-Mail das Hauptzentrum der Geschäftskommunikation und die primäre Quelle für Datenlecks darstellt.

Inhaltserkennung: Moderne DLP-Systeme verwenden Pattern-Matching, Keyword-Erkennung und maschinelles Lernen zur Identifikation vertraulicher Informationen wie Finanzdaten, Kundenlisten und geistiges Eigentum.

Präventive Maßnahmen: Das System kann verdächtige Übertragungen automatisch blockieren, unter Quarantäne stellen oder über sichere Kanäle umleiten.

Organisatorische Sicherheitsebenen

Datenkategorisierung: Alle Informationen werden nach Sensitivität und Wichtigkeit klassifiziert. Dies ermöglicht die Anwendung angemessener Schutzmaßnahmen für verschiedene Datentypen.

Zugriffskontrollen: Implementierung des Least-Privilege-Prinzips, bei dem Mitarbeiter nur Zugriff auf die für ihre Arbeit notwendigen Daten erhalten.

Überwachung der Netzwerkaktivitäten: Verwendung fortschrittlicher Monitoring-Tools zur Verfolgung des Netzwerkverkehrs und Identifikation ungewöhnlicher Muster, die auf Datenlecks hinweisen könnten.

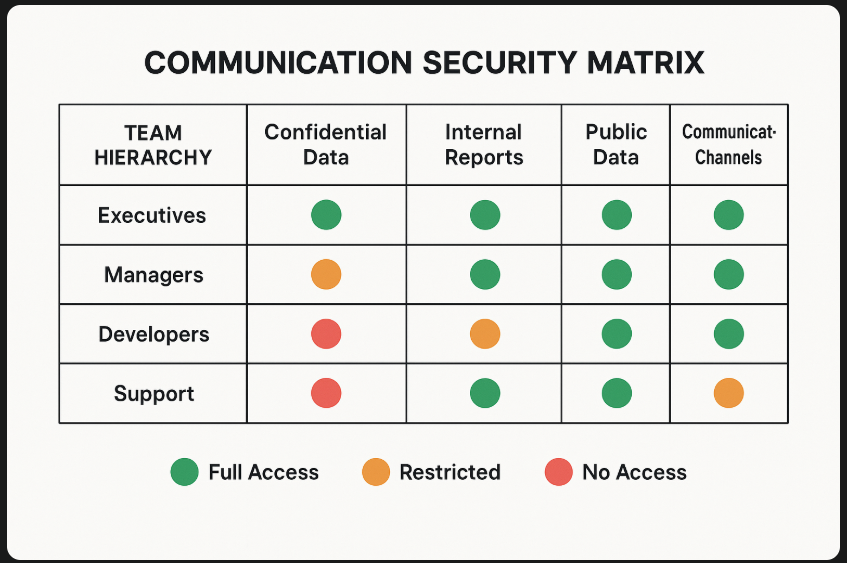

Sichere Kommunikationsframeworks für Projektmanagement

Project communication hierarchy and security access matrix

Die Entwicklung eines robusten Kommunikationsframeworks ist essentiell für den Schutz projektspezifischer Informationen in komplexen Organisationsstrukturen.

Strukturierte Kommunikationspläne

Stakeholder-Analyse und -Segmentierung: Identifikation aller Projektbeteiligten und Kategorisierung nach Einfluss, Engagement und Informationsbedarf. Dies ermöglicht eine präzise Steuerung des Informationsflusses zu verschiedenen Hierarchieebenen.

Kommunikationsmatrizen: Entwicklung detaillierter Matrizen, die festlegen, wer welche Informationen wann und über welche Kanäle erhält. Dies verhindert die unkontrollierte Verbreitung sensibler Projektinformationen.

Eskalationsprozesse: Klare Verfahren für die Weiterleitung kritischer Informationen durch die Hierarchieebenen, mit definierten Zeitrahmen und Verantwortlichkeiten.

Sichere Kommunikationskanäle

Verschlüsselte Kommunikation: Alle projektbezogenen Kommunikationen sollten end-to-end verschlüsselt werden, um Abhörversuche zu verhindern. Dies ist besonders wichtig für sensible Geschäftsinformationen und strategische Planungen.

Segmentierte Kommunikationsplattformen: Verwendung separater, sicherer Plattformen für verschiedene Hierarchieebenen und Projektphasen. Dies verhindert den unbeabsichtigten Zugriff auf nicht-autorisierte Informationen.

Spezielle Herausforderungen hybrider und binärer Teams

Sicherheitsrisiken in hybriden Arbeitsmodellen

Unsichere Netzwerke: Remote-Mitarbeiter nutzen oft ungesicherte Heimnetzwerke oder öffentliche WLAN-Verbindungen, die anfällig für Man-in-the-Middle-Angriffe sind. Dies erfordert die Implementierung von VPN-Lösungen und strikten Netzwerksicherheitsrichtlinien.

Endpoint-Sicherheit: Die Verwendung privater und firmeneigener Geräte erhöht das Risiko von Malware-Infektionen und unautorisierten Datenzugriffen. Organisationen müssen umfassende Endpoint-Detection-and-Response-Lösungen implementieren.

Geräte- und Identitätsverwaltung: Implementierung strenger Authentifizierungsverfahren und Geräteverwaltung, um sicherzustellen, dass nur autorisierte und sichere Geräte auf Unternehmensressourcen zugreifen können.

Besondere Überlegungen für binäre Teams

Rollenbasierte Zugriffskontrollen: In binären Teamstrukturen ist es entscheidend, klare Rollendefinitionen und entsprechende Zugriffsbeschränkungen zu implementieren. Dies verhindert Rollenvermischung und unautorisierten Informationszugriff.

Kommunikationsprotokoll: Entwicklung spezifischer Protokolle für die Kommunikation zwischen verschiedenen Teamstrukturen, um sicherzustellen, dass Informationen nur an autorisierte Empfänger weitergegeben werden.

Zero Trust Architecture als umfassendes Sicherheitsmodell

Die Implementierung einer Zero Trust Architecture ist besonders relevant für Großunternehmen, da sie das Prinzip “Never Trust, Always Verify” befolgt. Diese Architektur geht davon aus, dass Bedrohungen sowohl innerhalb als auch außerhalb des Netzwerks existieren können.

Kernkomponenten von Zero Trust

Identitätsverifikation: Kontinuierliche Authentifizierung und Autorisierung aller Benutzer basierend auf Identität, Standort, Gerätezustand und Zugriffsmustern.

Gerätevertrauenswürdigkeit: Sicherstellung, dass nur sichere, gepatchte und verwaltete Geräte auf Geschäftsressourcen zugreifen können.

Netzwerksegmentierung: Mikrosegmentierung des Netzwerks in isolierte Zonen basierend auf Sensitivität und Funktion. Dies begrenzt die seitliche Bewegung bei Sicherheitsverletzungen.

Anwendungszugriffskontrolle: Implementierung von rollenbasierten Zugriffskontrollen und kontinuierlicher Überwachung zur Reduzierung des Risikos von Berechtigungsmissbrauch.

Rechtliche und vertragliche Schutzmaßnahmen

Verstärkte Vertraulichkeitsvereinbarungen

Umfassende NDAs: Entwicklung und Implementierung robuster Non-Disclosure Agreements für alle Mitarbeiter, externe Partner und Berater. Diese sollten klare Definitionen vertraulicher Informationen, Durchsetzungsmechanismen und rechtliche Konsequenzen enthalten.

Branchenspezifische Anpassungen: NDAs müssen an die spezifischen Anforderungen und Risiken der jeweiligen Branche angepasst werden. Dies ist besonders wichtig für Branchen mit strengen Regulierungsanforderungen.

Durchsetzbarkeit sicherstellen: NDAs müssen rechtlich durchsetzbar und in verschiedenen Jurisdiktionen gültig sein. Dies erfordert eine sorgfältige rechtliche Prüfung und möglicherweise länder- oder staatsspezifische Zusätze.

Vertragliche Sicherheitsklauseln

Erweiterte Arbeitsverträge: Integration spezifischer Datenschutz- und Vertraulichkeitsklauseln in alle Arbeitsverträge. Diese sollten auch nach Beendigung des Arbeitsverhältnisses gelten.

Lieferanten- und Partnerverträge: Implementierung strenger Datenschutzanforderungen in alle Verträge mit externen Partnern und Lieferanten.

Regelmäßige Compliance-Überprüfungen: Etablierung systematischer Überprüfungsverfahren zur Sicherstellung der Einhaltung vertraglicher Sicherheitsanforderungen.

Technische Implementierungsstrategien

Multi-Faktor-Authentifizierung und Zugriffskontrolle

Starke Authentifizierung: Implementierung von Multi-Faktor-Authentifizierung für alle Systemzugriffe, besonders für Benutzer mit Zugang zu sensiblen Informationen.

Privileged Access Management: Spezielle Kontrollen für Benutzer mit administrativen Rechten, einschließlich zeitbeschränkter Zugriffe und kontinuierlicher Überwachung.

Sessionmanagement: Automatische Sitzungsbeendigung nach Inaktivität und Überwachung verdächtiger Aktivitätsmuster.

Verschlüsselung und Datenschutz

End-to-End-Verschlüsselung: Implementierung umfassender Verschlüsselung für alle Kommunikationskanäle und gespeicherte Daten.

Verschlüsselung ruhender Daten: Schutz gespeicherter Informationen durch starke Verschlüsselungsalgorithmen.

Sichere Schlüsselverwaltung: Etablierung robuster Verfahren für die Erstellung, Verteilung und Verwaltung von Verschlüsselungsschlüsseln.

Monitoring und Incident Response

Kontinuierliche Überwachung

Behaviorale Analytik: Verwendung von KI-gestützten Tools zur Identifikation ungewöhnlicher Benutzerverhalten und potentieller Insider-Bedrohungen.

Echtzeitüberwachung: Implementierung von Systemen zur kontinuierlichen Überwachung aller Datenflüsse und Benutzeraktivitäten.

Automatisierte Warnungen: Einrichtung automatischer Benachrichtigungen bei verdächtigen Aktivitäten oder Richtlinienverletzungen.

Incident Response Verfahren

Schnelle Reaktionsteams: Etablierung spezialisierter Teams für die sofortige Reaktion auf Sicherheitsvorfälle.

Forensische Analyse: Entwicklung von Verfahren zur detaillierten Untersuchung von Sicherheitsverletzungen und Identifikation der Ursachen.

Kommunikationsprotokolle: Klare Verfahren für die interne und externe Kommunikation bei Sicherheitsvorfällen.

Branchenspezifische Überlegungen

Industrielle Fertigung und Metallverarbeitung

Produktionsgeheimnisse: Besonderer Schutz für Fertigungsverfahren, Qualitätsstandards und Lieferanteninformationen.

Supply Chain Security: Sichere Kommunikation mit Lieferanten und Partnern in der gesamten Wertschöpfungskette.

Betriebssicherheit: Integration von Cybersecurity mit operationaler Technologie (OT) zum Schutz kritischer Produktionssysteme.

FMCG und Konsumgüter

Marktinformationen: Schutz sensibler Marktdaten, Verbraucherinsights und Wettbewerbsinformationen.

Produktentwicklung: Sichere Kommunikation über neue Produktentwicklungen und Markteinführungsstrategien.

Retailer-Beziehungen: Vertraulicher Umgang mit Handelspartner-Informationen und Verkaufsdaten.

Schulung und Sensibilisierung

Umfassende Mitarbeiterschulung

Sicherheitsbewusstsein: Regelmäßige Schulungen über Informationssicherheit, Phishing-Erkennung und sichere Kommunikationspraktiken.

Rollenspezifische Schulungen: Angepasste Trainings für verschiedene Hierarchieebenen und Funktionsbereiche.

Phishing-Simulationen: Regelmäßige Tests zur Verbesserung der Erkennung und Abwehr von Social Engineering-Angriffen.

Kultureller Wandel

Sicherheitskultur: Aufbau einer Organisationskultur, die Informationssicherheit als gemeinsame Verantwortung versteht.

Belohnungssysteme: Implementierung positiver Anreize für sicherheitsbewusstes Verhalten.

Führungskräfte-Engagement: Sichtbare Unterstützung der Sicherheitsinitiative durch das obere Management.

Erfolgsmessung und kontinuierliche Verbesserung

Key Performance Indicators

Sicherheitsvorfälle: Messung der Häufigkeit und Schwere von Datenlecks und Sicherheitsverletzungen.

Compliance-Rate: Überwachung der Einhaltung von Sicherheitsrichtlinien und vertraglichen Verpflichtungen.

Reaktionszeiten: Messung der Zeit bis zur Erkennung und Behebung von Sicherheitsvorfällen.

Mitarbeiterbewusstsein: Bewertung des Sicherheitsbewusstseins durch regelmäßige Tests und Umfragen.

Kontinuierliche Anpassung

Bedrohungslandschaft: Regelmäßige Bewertung neuer Bedrohungen und Anpassung der Sicherheitsmaßnahmen.

Technologie-Updates: Kontinuierliche Aktualisierung von Sicherheitstechnologien und -verfahren.

Lessons Learned: Systematische Auswertung von Sicherheitsvorfällen zur Verbesserung der Präventionsmaßnahmen.

Fazit und Empfehlungen

Die Sicherung der Projektkommunikation in Großunternehmen erfordert einen ganzheitlichen Ansatz, der technische, organisatorische und rechtliche Maßnahmen kombiniert. Besonders wichtig ist die Implementierung hierarchischer Zugriffskontrollen, umfassender DLP-Strategien und Zero Trust-Architekturen.

Kritische Erfolgsfaktoren:

- Mehrebenen-Sicherheitsarchitektur mit technischen und organisatorischen Kontrollen

- Umfassende Vertraulichkeitsvereinbarungen mit rechtlich durchsetzbaren Konsequenzen

- Kontinuierliche Überwachung und proaktive Bedrohungserkennung

- Kultureller Wandel zur Förderung des Sicherheitsbewusstseins

- Regelmäßige Anpassung an evolvierende Bedrohungslandschaften

Durch die systematische Implementierung dieser Maßnahmen können Großunternehmen das Risiko von Informationsleckagen erheblich reduzieren und gleichzeitig die Effizienz ihrer Projektkommunikation aufrechterhalten. Dies ist besonders wichtig in einem Umfeld, in dem traditionelle Vertraulichkeitsvereinbarungen möglicherweise nicht ausreichen und zusätzliche technische und organisatorische Schutzmaßnahmen erforderlich sind.